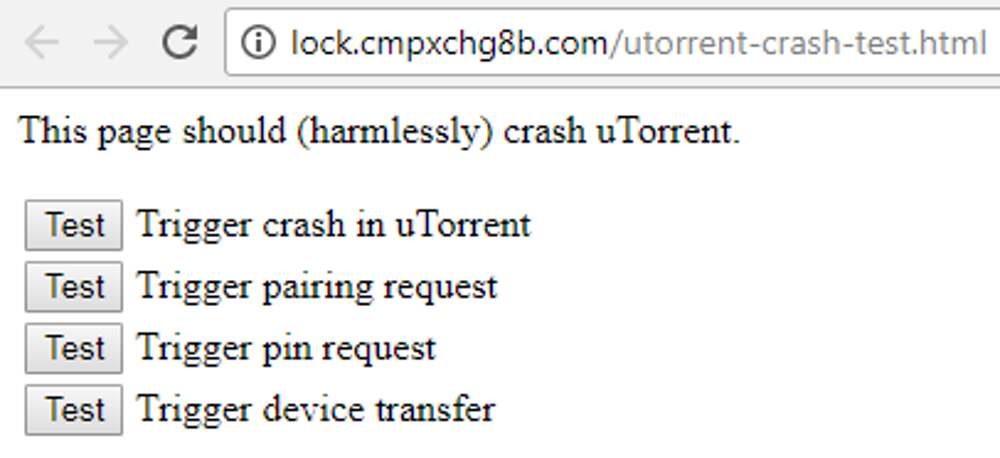

Тысячи взломанных сайтов заражают компьютеры посетителей зловредным ПО

На днях стало известно о том, что команда злоумышленников взломала несколько тысяч различных сайтов, загрузив malware на серверы. Сделано это для того, чтобы заражать пользовательские ПК в момент посещения их владельцами скомпрометированного ресурса. Взломы проведены не вчера, кампания была

...Далее